TeamViewer opet na meti u novim napadima ransomwarea

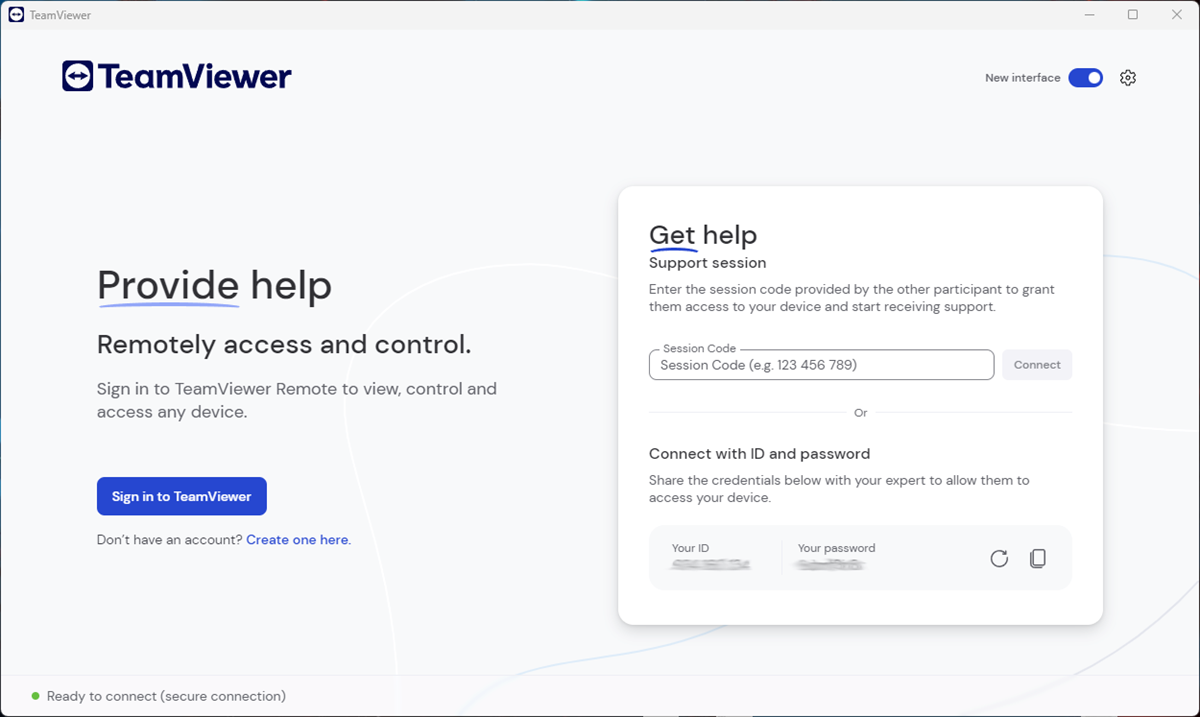

Hakeri ponovno koriste TeamViewer kao posrednika za dobivanje početnog pristupa udaljenim računalima u pokušaju implementacije LockBit ransomwarea

Kao i 2016. godine TeamViewer je na meti prevaranata koji ga koriste za pristup udaljenim radnim površinama, nesmetano izvršavajući zlonamjerne datoteke.

Brojne su žrtve tada potvrdile na BleepingComputer forumu da je njihovim uređajima neovlašteno pristupljeno korištenjem TeamViewera.

Iz TeamViewera su tada izjavili da nije u pitanju iskorištavanje zero-day ranjivost u softveru nego su zlonamjerni akteri koristili kompromotirane podatke za prijavu na udaljena računala.

Novo vrijeme, stare tehnike napada

Novo izvješće Huntressa pokazuje da ove tehnike i dalje nisu napuštene nego se aktivno koriste. To bi značilo da se TeamViewer i dalje koristi u pokušajima implementacije ransomwarea.

U logovima je otkriveno da postoje dvije krajnje točke korištene u ovim napadima. U oba slučaja, napadači su pokušali implementirati ransomware pomoću DOS batch datoteke (PP.bat) postavljene na radnu površinu, koja je izvršila DLL datoteku (payload) putem naredbe rundll32.exe.

Kako su iz TeamViewera izjavili za BleepingComputer, njihova analiza pokazuje da većina slučajeva neovlaštenog pristupa uključuje slabljenje zadanih sigurnosnih postavki TeamViewera što često uključuje korištenje zaporki koje je lako pogoditi, što je moguće samo korištenjem zastarjele verzije navedenog softvera.