Zlonamjerni softver "perfctl" zarazio je tisuće Linux poslužitelja i radnih stanica

Istraživači iz tvrtke Aqua Nautilus otkrili su da je XMRIG, softver za rudarenje kriptovaluta, u ovom slučaju neovlašteno, skriven najmanje tri godine u tisućama servera, a cijeli malware je posebno teško otkriti konvencionalnim metodama.

Procjenjuje se da je od 2021. godine potencijalno zlonamjerni softver nazvan "perfctl" zarazio tisuće Linux sustava, uspješno izbjegavao otkrivanje zbog naprednih tehnika i rootkitova dok ga nisu otkrili istraživači iz tvrtke Aqua Nautilus. Glavna svrha perfctla je rudarenje kriptovaluta, posebice kriptovalute Monero.

Poznate ranjivosti

Lanac zaraze perfctlom obično je započeo iskorištavanjem pogrešnih konfiguracija ili ranjivosti u Linux sustavima. Napadači su primijećeni kako napadaju javno dostupne datoteke s vjerodajnicama, izložena sučelja za prijavu te poznate ranjivosti poput CVE-2023-33246 u Apache RocketMQ-u i CVE-2021-4034 (PwnKit) u Polkitu.

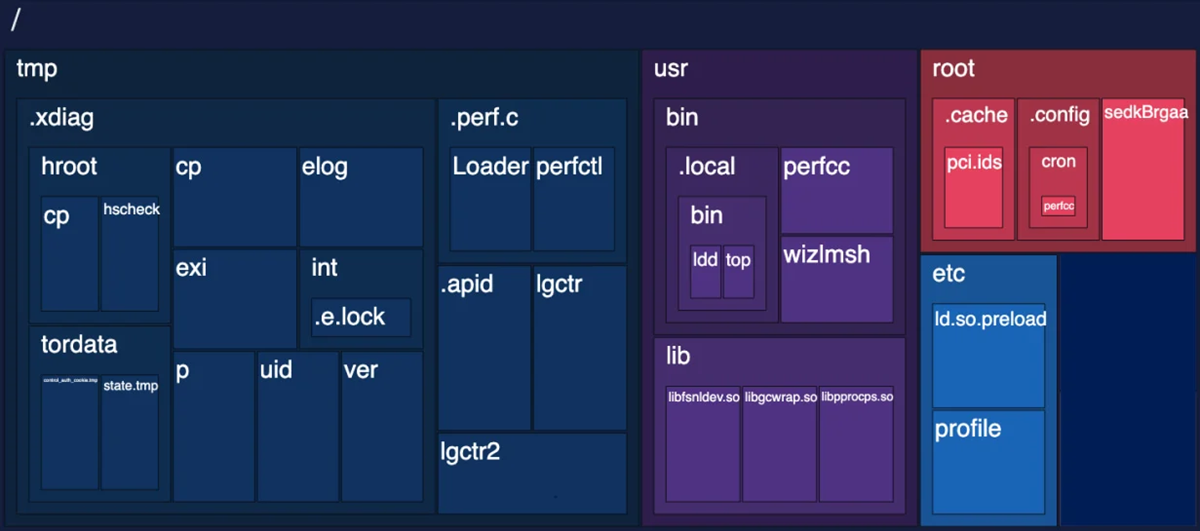

Nakon što ostvari početni pristup, zlonamjerni softver postavlja zapakirani i zamagljeni dio koda nazvan "httpd" koji se pkopira se u /tmp direktorij pod imenom "sh", briše izvornu binarnu datoteku i stvara dodatne kopije na raznim sistemskim lokacijama kako bi osigurao perzistentnost.

Izbjegava detekcije

Primarni dio koda koji obavlja glavnu zlonamjernu aktivnost nakon što se malware infiltrira u sustav, je XMRIG, softver za rudarenje kriptovaluta, specifično dizajniran za rudarenje Monera (XMR) i drugih kriptovaluta koje koriste RandomX, CryptoNight i Argon2 algoritme. XMRIG ima dvojaku prirodu - legitimnu i zlonamjernu. Originalno je razvijen kao legitimni alat za rudarenje kriptovaluta, ali često je zloupotrebljavan od strane kibernetičkih kriminalaca kao malware za neovlašteno rudarenje.

Perfctl koristi sofisticirane tehnike izbjegavanja detekcije, uključujući rootkitove. Otvara Unix socket, koji omogućuje procesima na istom računalu da učinkovito komuniciraju i uspostavlja šifrirani kanal s napadačevim poslužiteljima preko TOR-a, što otežava analizu prometa. Zlonamjerni softver također instalira rootkit nazvan 'libgcwrap.so', kao dio malwarea "perfctl" koji modificira sistemske funkcije kako bi izbjegao otkrivanje.

Jedna od značajnih karakteristika perfctla je njegova sposobnost komplicirane detekcije. Kada se korisnik prijavi na zaraženi poslužitelj, zlonamjerni softver odmah zaustavlja svoje operacije, nastavljajući tek kada sustav ponovno postane neaktivan. Ovo ponašanje čini ga posebno teškim za otkrivanje od strane sistemskih administratora konvencionalnim metodama.

Sve izbrisati i ponovo instalirati

Otkrivanje i uklanjanje perfctla predstavlja problem zbog korištenja rootkitova i zamjene sistemskih alata. Mnogi korisnici postanu svjesni zaraze tek nakon primjećivanja neuobičajenih obrazaca korištenja CPU-a. Međutim, prikrivena priroda zlonamjernog softvera često sprječava izravno promatranje zlonamjernih procesa.

S obzirom na složenost zaraze i sposobnost modificiranja sistemskih datoteka, sigurnosni stručnjaci preporučuju potpuno brisanje sustava i ponovnu instalaciju za zahvaćene uređaje.